شرکت VMware چندین Patch امنیتی را منتشر نموده است که روی چند محصول از جمله vSphere، Workstation، Fusion و Virtual Applianceها تاثیر میگذارند. این به روزرسانی ها به دلیل سوءاستفاده از چندین آسیبپذیری مهم ارائه شده است که در برخی سازمانها به افشای اطلاعات حساس منجر شده بود.

معرفی Patchهای امنیتی جدید VMware

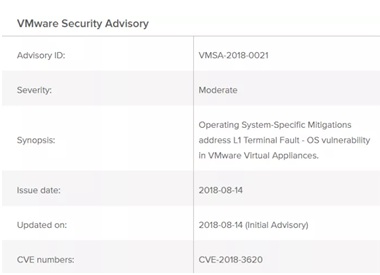

VMSA-2018-0021

شرکت VMware با یک بروزرسانی امنیتی، به ترمیم آسیب پذیری در بحث L1 Terminal Fault که مربوط به پردازنده های نوع اینتل (Core and Xeon) در Virtual Applianceها می باشد، واکنش نشان داد. سوءاستفادهی از این آسیبپذیری برای یک مهاجم که دسترسی کاربر Local دارد، به افشا شدن غیرمجاز اطلاعاتی که در Cache دادهی L1 هست، منتهی میشد.

این آسیبپذیری را میتوان با کد CVE-2018-3620 دنبال نمود، اثر این آسیبپذیری در حد متوسط است و Patchهای آن به زودی منتشر خواهند شد. VMware پیشنهاد میکند که کاربران با شرکت ارائه دهندهی 3rd Party سیستم عامل خود تماس بگیرند تا اقدامات لازم برای رفع اشکالات را مشخص نمایند.

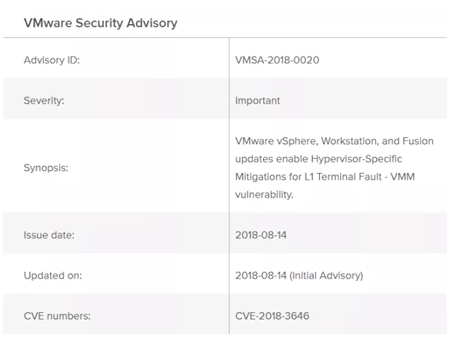

VMSA-2018-0020

بروزرسانیهای VMware vSphere، Workstation و Fusion اقدامات لازم در خصوص Hypervisor برای حل مشکل L1 Terminal Fault را ممکن میسازد. سوءاستفادهی از این آسیبپذیری به یک ماشینمجازی که در هستهی CPU یکسانی با ماشینمجازی دیگری قرار دارد، این توانایی را میدهد که بصورتی کارآمد، اطلاعات سطح بالا مربوط به ماشینمجازی دیگر را که در Cache دادهی L1 قرار دارد بخواند.

این آسیبپذیری که میتوان آن را با کد CVE-2018-3646 دنبال نمود، دارای دو الگوی حملهی Sequential-Context و Concurrent-Context است. VMware تنها Patchهایی را برای الگوی حملهی Sequential-Context منتشر نموده و برای Concurrent-Context میتوان با فعال کردن قابلیتی در ESXiبه نام Side-Channel-Aware Scheduler خطرات ناشی از آن را کاهش داد.

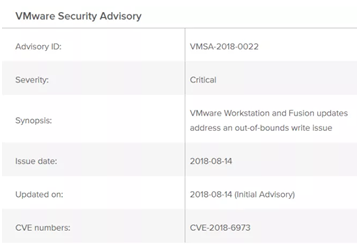

VMSA-2018-0022

این بروزرسانی با هدف پرداختن به مشکل نوشتن Out-Of-Bounds در VMware Workstation و Fusion در دستگاه e1000 انجام شده است که به کاربر مهمان اجازه میدهد هرنوع کدی را اجرا نماید. این آسیبپذیری حیاتی را میتوان با کد CVE-2018-6973 دنبال نمود.

مشکل آسیبپذیری این حفره امنیتی با VMware Workstation Pro/Player نسخهی 14.1.3 و VMware Fusion Pro / Fusion 10.1.3 حل شد.