در قسمت اول مقاله، به تعریف SOC یا مرکز عملیات امنیت پرداخته و وظایف مرکز عملیات امنیت را بیان کردیم. سپس در ادامه به بررسی عملکرد و وظایف SOC در ساختار امنیتی شبکه پرداخته و مواردی را بیان کردیم. در این قسمت به ادامه این بررسی خواهیم پرداخت.

-

بازیابی و اصلاح

مرکز عملیات امنیت بعد از هر رخداد، بازیابی سیستم و ترمیم همهی دادههای از دست رفته و آسیب دیده را انجام میدهد. این امر ممکن است شامل پاکسازی و ریاستارت Endpointها، پیکربندی مجدد سیستمها یا در صورت حملات باجافزار، پشتیبانگیری مداوم به منظور خنثیکردن باجافزار باشد. در صورت موفقیت، این مرحله، شبکه را به حالت قبل از رخداد برمیگرداند.

-

مدیریت Log

مرکز عملیات امنیت مسئول جمعآوری، نگهداری و بررسی منظم Log تمام فعالیتهای شبکه و ارتباطات کل سازمان است. این دادهها به تعریف مبنای اصلی فعالیت عادی شبکه کمک میکنند، میتوانند وجود تهدیدات را آشکار کنند و برای اصلاح و جرمشناسی عواقب رخداد استفاده شوند. بسیاری از SOCها از SIEM برای جمع کردن و ارتباط Data feedها از برنامههای کاربردی، فایروالها، سیستم عاملها و Endpointها که همهی آنها Logهای داخلی خود را تولید میکنند، استفاده مینمایند.

مشاوره رایگان راهاندازی مرکز عملیات امنیت SOC توسط کارشناسان شرکت APK، با شماره ۸۸۵۳۹۰۴۴-۰۲۱

-

بررسی علت Root

در پیامدهای بعد از هر رخداد، مرکز عملیات امنیت مسئول کشف این است که دقیقا چه اتفاقی، چه زمانی، چطور و چرا افتاده است. در طول این بررسی، SOC از Log Data و سایر اطلاعات برای ردیابی مشکل و رسیدن به مبدا آن استفاده میکند که این امر در جلوگیری از مشکلات مشابه در آینده به آنها کمک خواهد کرد.

-

اصلاح و بهبود امنیت

مجرمان سایبری به طور مداوم ابزار و تاکتیکهای خود را اصلاح میکنند. مرکز عملیات امنیت برای اینکه از آنها جلوتر باشد نیار به پیشرفت مداوم دارد. نقشههای مشخص شده در Security Road Map، برای این منظور، مفید هستند، این اصلاح می تواند، همچنین، شامل شیوههای دیگری مانند Red-Teaming و Purple-Teaming باشد.

بیشتر بخوانید: ارائهی راهکار SOC به عنوان سرویس توسط شرکت Fortinet

-

مدیریت تطبیقپذیری

بسیاری از فرآیندهای مرکز عملیات امنیت با بهترین شیوههای ثابت شده، هدایت میشوند، ولی برخی از آنها با الزامات تطبیقپذیری اداره میشوند. SOC مسئول ممیزی منظم سیستمها برای اطمینان از تطبیقپذیری با چنین مقرراتی است، که ممکن است توسط سازمان و صنعت خودشان و یا توسط نهادهای حاکم صادر شده باشند. نمونههایی از این مقررات شامل GDPR، HIPAA و PCI DSS میباشد. اقدامات مطابق با این مقررات نه تنها به حفاظت از اطلاعات حساسی که به شرکت سپرده شده کمک میکند، بلکه اعتبار سازمان مذکور را از آسیب و چالشهای حقوقی ناشی از نقض قانون مصون میدارد.

بهینهسازی مدل عملیات امنیتی

برخورد با رخدادها، بسیاری از منابع مرکز عملیات امنیت را به انحصار خود در میآورد، در مواقعی شبیه به این، Chief Information Security Officer یا به اختصار CISO مسئول خطرات بیشتر و تطبیقپذیری است. برای ارتباط بین Siloهای عملیاتی و دادهها در طول این عملکرد، یک استراتژی موثر، نیازمند معماری امنیتی سازگار است که سازمانها را قادر میسازد تا عملیات امنیتی بهینهسازی شدهای را اجرا کنند. این رویکرد از طریق ادغام، خودکارسازی و هماهنگسازی، بهرهوری را افزایش و میزان ساعات کار مورد نیاز را کاهش میدهد، در عین حال، وضعیت مدیریت امنیت اطلاعات کاربر را بهبود میبخشد.

مدل عملیات امنیتی بهینهسازی شده نیازمند تطبیق با چهارچوب امنیتیای است که ادغام راهکارهای امنیتی و هوش تهدیدات را بصورت فرآیندهای روزمره آسان میسازد. ابزارهای مرکز عملیات امنیت همانند داشبوردهای متمرکز و عملیاتی به ادغام دادههای تهدید با داشبوردهای مانیتورینگ امنیتی کمک میکنند و به منظور آگاه نگهداشتن عملیات و مدیریت، از رویدادها و فعالیتهای در حال تحول، گزارش میدهند. با برقراری ارتباط بین Threat Management و سایر سیستمها برای مدیریت ریسک و تطبیقپذیری، تیمهای SOC بهتر میتوانند وضعیت کلی خطر را مدیریت کنند. چنین پیکربندیهایی، قابلیت دید مداوم در سراسر سیستمها و دامنهها را پشتیبانی کرده و میتوانند از هوش عملیاتی، برای اقدام با دقت و ثبات بهتری در عملیات امنیتی استفاده کنند. عملکردهای متمرکز، بار اشتراکگذاری دستی دادهها، ممیزی و گزارش را کاملا کاهش میدهند.

بیشتر بخوانید: راه اندازی مرکز عملیات امنیت یا SOC با اسپلانک

راهاندازی Threat Management باید با ارزیابی حسابشدهای آغاز شود. یک سازمان علاوه بر دفاع در برابر حملات، باید فرآیندها و Policyها را ارزیابی کند. نقاط قوت را بشناسد، بداند در کجای سیستم شکاف وجود دارد، وضعیت ریسک چگونه است و چه دادههایی جمعآوری شده است و چه مقدار از آن دادهها استفاده میشوند.

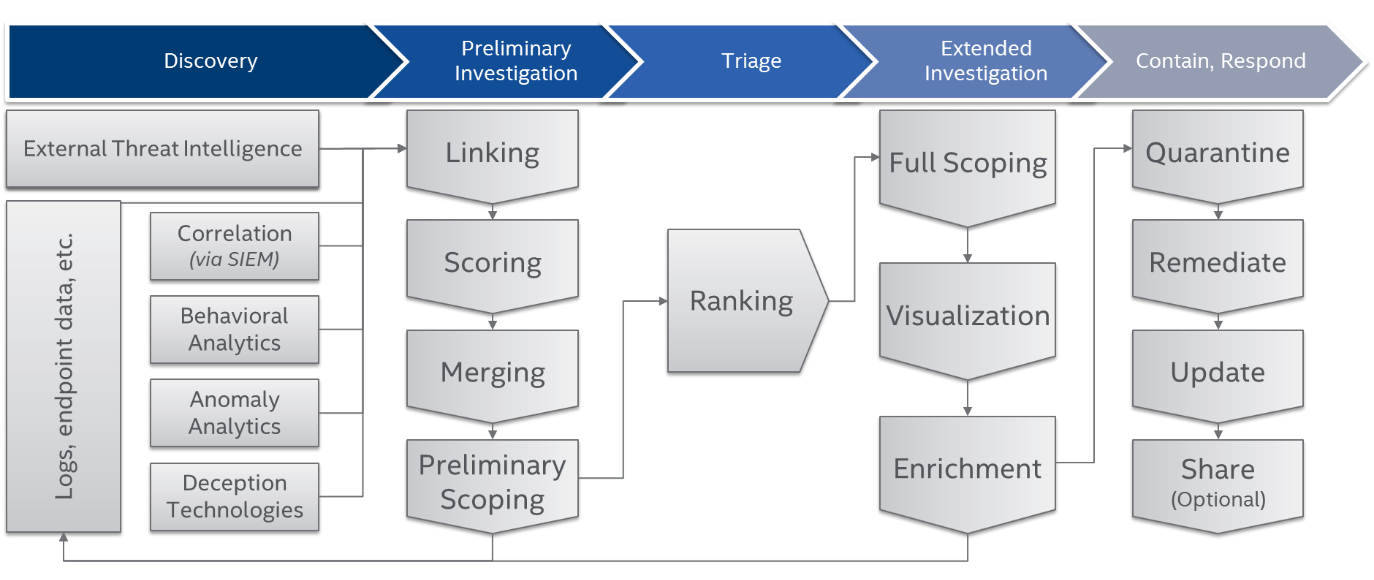

از آنجاییکه سازمانها با هم فرق دارند، امروزه قابلیتهای خاص متمرکز و شیوههای عملیات امنیتی برای مراقبت ارائه میشوند. روند مدیریت تهدید منطقی با طراحی شروع میشود و شامل شناسایی (از جمله محاسبه مبنای اصلی برای تشخیص بهتر اختلال، عادیسازی و ارتباط)، ردهبندی (بر اساس ریسک و ارزش منابع)، تجزیه و تحلیل (شامل زمینهسازی) و Scoping (شامل بازرسی مکرر) است. فرآیندهای Threat Management، موارد الویتبندی شده و مشخص را به برنامههای واکنشدهنده به رخدادها میرسانند. برنامهی واکنش دهندهای که خوب طراحی شده باشد، راهحل جلوگیری از تهدید یا به حداقل رساندن نقص امنیتی دادهها است.

شکل 1: برنامههای Threat Management بسیاری از فرآیندها را در طول عملیات IT و امنیتی، سازمانبندی و ادغام میکند.

قابلیت دید مطلوب و Threat Management، بسیاری از منابع دادهها را به خود اختصاص خواهند داد، اما ممکن است مرتب کردن اطلاعات مفید و مناسب سخت باشد. ثابت شده است با ارزشترین دادهها Event dataها هستند که توسط اقدامات متقابل و منابع IT، شاخصهای تهدید IoCs تولید داخلی (از طریق تجزیه و تحلیل بدافزار) و تولید خارجی (از طریقfeedهای Threat intelligence ) و system dataی موجود در سنسورها (برای مثال Host، شبکه، پایگاه داده و غیره) بوجود میآیند.

منابع دادهها مانند موارد ذکر شده فقط یک ورودی برای Threat Management نیستند. آنها اطلاعات زمینهای را افزایش میدهند و اطلاعات با ارزش و عملی را برای ارزیابی دقیقتر، صحیحتر و سریعتر در طول تلاشهای مدیریت تهدید تعاملی و مکرر بوجود میآورند. دسترسی و استفادهی موثر از دادهها برای پشتیبانی از برنامهها و روشها، اقدامی است که نشانهی رشد سازمانی است. یک سناریوی حساب شده شامل گردشکاری است که اطلاعات درست را منتقل میکند و یا اجازهی اقدام مستقیم در کنسولهای عملیاتی و تولید محصولات را میدهد. وقتی رویداد مهمی رخ میدهد، این جریان، عملیات IT و گروههای امنیتی و Toolها را با واکنش به رخداد ادغام میکند.

وقتی برای اجرای اهداف Threat Management نیاز به افزایش سرمایهگذاری یا کاهش اختلاف است، تمام این ارزیابیها به الویتبندی کمک میکنند. مشاوران و آزمونهای Penetration میتوانند به معیار استراتژی و بلوغ سازمانی و بررسی سلامت واکنش امنیتی در برابر حملات، اندازهگیری میزان فعلی توانایی سازمان، شناسایی و جلوگیری از رویدادهای مخرب کمک کنند. با مقایسهی شرکتهای همکار، این بازبینی میتواند به توجیه و توضیح نیاز به تغییر مسیر یا سرمایهگذاری در منابع عملیات امنیت سایبری کمک کند.