SIEM چیست؟ سیستمهای مدیریت اطلاعات و رویدادهای امنیتی یا SIEM بخشی حیاتی از هر مجموعه ابزار امنیت سایبری مدرن هستند که به SOC کمک میکند تهدیدات داخلی و خارجی را جمعآوری، شناسایی و بررسی کنند و به آنها پاسخ دهند. این ابزار حیاتی به تیمهای امنیت سایبری کمک میکند عملیات امنیتی را اجرا کنند و در همین حال از پاسخ به حادثه سریع و بهینه اطمینان حاصل نمایند. در این مقاله به اجزای SIEM، بهترین راهکارها و ترفندهای آن میپردازیم.

SIEM چیست؟

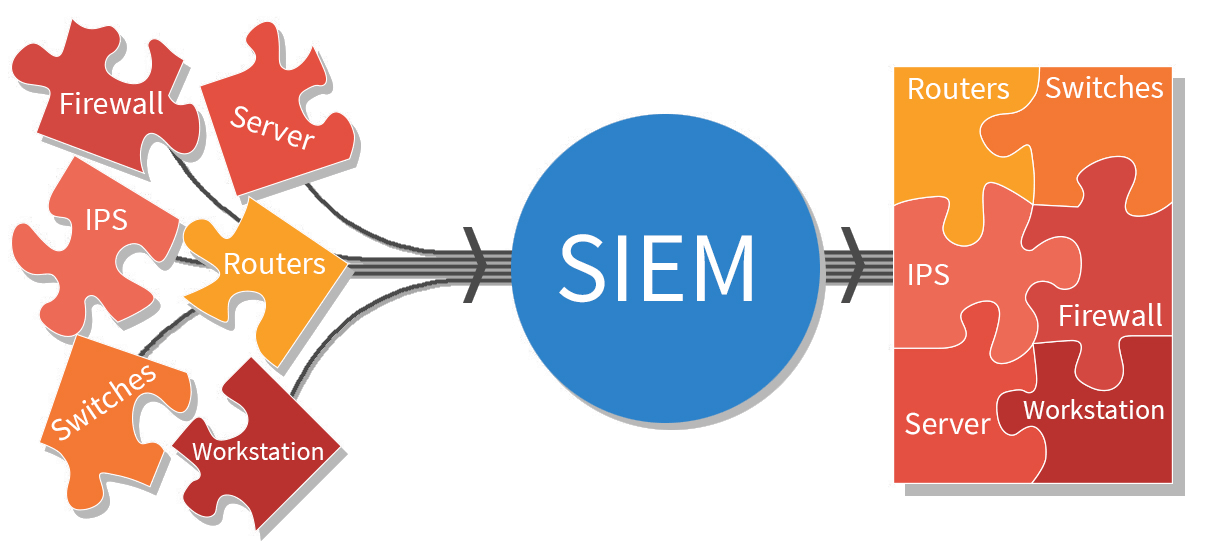

SIEM یک ابزار است که اطلاعاتی را از سیستمهای مربوط به امنیت سایبری جمعآوری و تجزیهوتحلیل میکند. در روزهای اول اینترنت، ابزار SIEM ضروری نبودند زیرا نسبتاً سیستمهای اندکی وجود داشتند که به اینترنت متصل باشند. یک فایروال ساده برای مسدود کردن اتصالات غیرمجاز، جهت حفاظت از هر چیزی که سیستمها جهت آنلاین بودن به آن نیاز دارند کافی بود. مسدود کردن اتصالات غیرمجاز، جهت حفاظت از هر چیزی که سیستمها جهت آنلاین بودن به آن نیاز دارند کافی بود. فرض این است که کاربران مجاز از داخل سازمان متصل خواهند شد، درحالیکه هر تلاشی برای دسترسی به منابع سازمان از راه دور غیرمجاز بود.

بااینحال، درحالیکه افراد و مشاغل به یک محیط وابسته به دیجیتال تبدیل شدهاند، مانیتورینگ و محافظت در برابر تهدیدات داخلی و خارجی برای تیمهای امنیت سایبری پیچیدهتر شده است. همراه با گسترش اکوسیستمهای دیجیتال، کمبود مهارت در صنعت امنیت سایبری و با افزایش مجموعه آسیبپذیریها، از هر زمان دیگری مهمتر است که برای تیمهای امنیت سایبری ابزار و منابع لازم فراهم شود تا بهسرعت و کارآمدی به این تهدیدات رسیدگی شود. یک سازمان ممکن است چندین سرور داشته باشد که اتصالات را روی انواعی از پورتهای مختلف بپذیرند، از فایل سرورها و دیتابیسها گرفته تا ویدیوچتها، VPNها و غیره. درحالیکه هر روز دادههای بیشتری بهصورت دیجیتال ذخیره میشوند، سازمانها باید نگران تهدیداتی از داخل و خارج از سازمان باشند.

آشنایی با SIEM یا امنیت اطلاعات و مدیریت رویداد

ویدیوهای بیشتر درباره SIEM

SIEM چیست؟ SIEM بهعنوان راهی برای مانیتورینگ و مدیریت حجم بالای اطلاعاتی که تیمهای IT باید بهطور روزانه با آنها کار کنند تکامل یافته است. از شناسایی تهدید گرفته تا جرمشناسی و پاسخ به حادثه، SIEM رسیدگی به تهدیدات امنیت سایبری را تبدیل به کار سادهتری میکند.

اجزای SIEM

SIEM راهی را برای جمعآوری، پردازش و تجزیهوتحلیل اطلاعات در مورد رویدادها و حوادث مربوط به امنیت فراهم میکند. در یک سیستم SIEM اجزای زیادی وجود دارد، اما میتوان آنها را در دو دستهی کلی طبقهبندی کرد:

- مدیریت اطلاعات امنیتی یا SIM

- مدیریت رخداد امنیتی یا SEM

SIM به جمعآوری فایلهای لاگ و دادههای دیگر در یک مجموعه مرکزی اشاره دارد تا بتوان آن را در تاریخ دیگری مورد بررسی قرار داد. به عبارت سادهتر میتوان آن را تحت عنوان مدیریت لاگ نامید. در مقابل، SEM به ایدهی پردازش اطلاعات و مانیتورینگ رویدادها و هشدارها اشاره داد. SIEM این دو دسته را با هم ترکیب میکند و دادهها را از منابع متفاوتی برمیدارد که برخی Real-Time هستند و برخی خیر و سپس آنها را پردازش میکند تا تهدیدات و مشکلات احتمالی بهتر شناسایی و درک شوند. سیستمهای SIEM میتوانند داده را از لاگها، سیستمهای شناسایی نفوذ، سیستمهای تهدیدات داخلی و منابع دیگر ترکیب کنند و در این مورد که کدام تهدیدات به حدی قابلتوجه هستند که نیازمند هشداردهی به یک ادمین سیستم باشند و کدام تهدیدات فعالیتهای سادهای هستند که نیاز به اقدامات فوری ندارند تصمیمات آگاهانهای بگیرند.

برای مشاوره رایگان و یا راه اندازی Splunk/SIEM و مرکز عملیات امنیت SOC با کارشناسان شرکت APK تماس بگیرید |

منظور از پیادهسازی راهکارهای SIEM چیست؟

درحالیکه مسیرهای حمله و مجموعه آسیبپذیریهایی که تیمهای SOC باید مانیتور و حفاظت کنند افزایش مییابد، کسبوکارها میتوانند از انواع ارائههای SIEM استفاده کرده و از تیمهای امنیت سایبری خود پشتیبانی نمایند. برخی از Vendorهای SIEM عبارتاند از:

- Splunk

- CrowdStrike

- Palo Alto

- VMware

- Microsoft

- Fortinet و غیره

در هنگام انتخاب راهکار SIEM، مهم است که زیرساخت موجود خود را مدنظر قرار دهیم. برخی از ابزار با در نظر گرفتن سیستم عاملها، سرورها یا محیطهای به خصوصی طراحی شدهاند. نکاتی که باید مورد توجه قرار گیرند شامل این امر هستند که آیا راهکار یک سرویس اشتراکی مبتنی بر Cloud است یا یک راهکار On-Premises روی سرور. همچنین آیا SIEM پیشنهادی برای برنامههای کاربردی Multi-Cloud، Hybrid و برنامههای کاربردی کار میکند؟

بیشتر بخوانید: مفهوم SIEM چیست چرا اهمیت دارد و بررسی مزایای آن

ارزش دارد که Licenseها را بهدقت بخوانیم. برخی از راهکارها به ازای هر سرور هزینه دریافت میکنند یا برای اضافه کردن ابزار تجزیهوتحلیل و یکپارچهسازیهای بهخصوص هزینه بیشتری دریافت میکنند و این میتواند در یک سیستم بزرگ و پیچیده بسیار پرهزینه گردد.

برخی از راهکارهای SIEM ادعا میکنند که برای صدها برنامه کاربردی و سرور از Vendorهای مختلف از ابتدا پشتیبانی میشود که اگر بخواهیم بهسرعت راهکار SIEM را راهاندازی کنیم، این امر بسیار ارزشمند خواهد بود. اگر از یک سرور نسبتاً قدیمی یا مبهم استفاده شود و نیاز به تجزیه گزارشها در قالبی غیرمعمول وجود داشته باشد، ابزارهای مدرن بهطور پیشفرض از این گزارشها پشتیبانی نمیکنند. خوشبختانه، میتوان بهصورت دستی Parsing را با اکثر ابزارها پیکربندی کرد.

برخی از ابزار متنباز یا دارای سطوح رایگان هستند که در صورت نیاز به آزادی برای اجرای راهکار روی چندین سرور، مناسب خواهد بود. بااینحال، اگر قرار باشد راهکار رایگان و متنباز انتخاب گردد، حتماً باید گزینههای پشتیبانی موجود بررسی گردد. برای اطمینان از اینکه سیستمهای نظارتی بهدرستی راهاندازی شده باشند، پرداخت هزینه برای تهیه بسته پشتیبانی Premium ممکن است ارزشمند باشد.

بیشتر بخوانید: بررسی و تحلیل پنج ویژگی برتر در پیاده سازی SIEM

استراتژیهای یکپارچهسازی برای SIEM

امنیت کار پیچیدهای است و هیچ رویکرد واحدی وجود ندارد که برای همه جواب دهد. وقتی بخواهیم ابزار امنیتی موجود را با رویکرد SIEM ترکیب کنیم، در ابتدا باید موارد کاربرد و نقاط کور اطلاعاتی را مدنظر قرار دهیم. باید سؤالات زیر را از خود پرسید:

- آیا اهداف SIEM شناسایی شدهاند؟

- آیا فهرستی از نیازها که باید پاسخ داده شوند ایجاد شده است؟

- آیا فهرستی از الزامات داده را داریم؟

- کدام دادهها را از قبل لاگ میکنیم؟

- آیا فهرستی از مواردی که لاگ نمیکنیم، اما باید بکنیم موجود است؟

- چطور میتوان ابزار SIEM خود را طوری پیکربندی کرد که قابلیت دید بهتری در مشکلاتی که تجربه میکنیم ارائه دهد؟

بسیاری از راهکارهای امنیتی قابلیت گزارشگیری Real-Time را با Simple Network Management Protocol یا SNMP ارائه میدهند. آنها شامل APIها یا سیستمهای استخراج داده هستند که میتوانند کمک کنند دادهها برای تجزیهوتحلیل از ابزار موجود وارد پلتفرم SIEM گردند. وقتی ابزار SIEM بهدرستی مورداستفاده قرار گیرند، میتوانند کمک کنند که ناهنجاریها شناسایی گردد و بهسرعت و کارآمدی به نقضهای امنیتی پاسخ داده شود.

اما اگر بیشازحد لاگ کنیم یا مطمئن نباشیم که چه چیزی را لاگ میکنیم، ممکن است حجم دادهها بیشازحد شود. درک اینکه به چه چیزی نگاه میکنیم و یافتن ایدهای از «مبنای اصلی» خود، اصل بسیار مهمی است تا بتوانیم تغییرات در فعالیت عادی را شناسایی کنیم.

موارد کاربرد SIEM چیست

برخی از مثالهای متداول مواردی که پیادهسازیهای SIEM میتوانند دریافت کنند، عبارتاند از:

- حسابهای دچار نقض امنیتی: اگر یکی از کارکنان در دفتر لاگین کند و سپس 20 دقیقه بعد از فاصله 400 کیلومتر دورتر دوباره لاگین کند، احتمالاً حساب دچار نقض امنیتی شده است.

- تهدیدات داخلی: یک ادمین سیستم یا کارمند دفتری با لاگینگ اطلاعات اعتباری Privileged ممکن است خارج از ساعات دفتری، از خانه برای استخراج داده تلاش کند.

- تلاشهای Brute Force: تلاشهای قدیمی برای هک کردن مثل Brute Force، Pass the Hash یا Golden Ticket معمولاً بهوضوح در لاگها مشخص میشوند.

- تلاش برای Phishing: SIEM را میتوان مورداستفاده قرار داد تا مشخص شود که چه کسی تلاش برای Phishing را تجربه کرده است و آیا کسی روی لینک Phishing کلیک کرده است یا خیر و موقعیتهایی را برای آموزش و انجام اقدامات اصلاحی درصورتیکه حساب دچار نقض امنیتی شده باشد، فراهم میکند.

- اصلاح پس از یک نقض امنیتی: اگر یک نقض امنیتی رخ دهد، حتی اگر از یکی از مسیرهای بالا نباشد، ممکن است SIEM به ادمینها در مورد تغییرات پیکربندی یک سرور یا حتی بالا رفتن میزان استفاده از حافظه و پردازنده خارج از انتظار، هشدار دهد. این امر میتواند به تیم هشدار دهد که نقض امنیتی رخ داده است و به آنها وقت دهد که سیستمها را قفل کنند، مشکل را شناسایی نمایند و اقدامات اصلاحی انجام دهند.

- بدافزار: میتوان SIEM را مورداستفاده قرار داد تا تغییرات فایل مانیتور گردد و این راهکار با به صدا درآوردن هشدار وقتی که بدافزار شروع میکند به رمزگذاری فایلهایی که معمولاً مورد دسترسی قرار نمیگیرند، نقش یک خط دفاعی جدید را در مقابل باجافزار بازی میکند.

شرکت APK تجربیات ارزنده ایی در طراحی و پیادهسازی موفق نرمافزارهای امنیتی در سازمان ها و بانک های مختلف را دارد. این شرکت با دانش متخصصان خود در این حوزه و همچنین تهیه و ارائه مدل های مختلف فعال سازی محصولات امنیتی با قیمت مناسب برای سازمان ها و بانک های محترم، آمادگی لازم جهت برگزاری جلسات فنی در خصوص اجرا و پیادهسازی این محصولات بسیار ارزنده را دارا می باشد.