SIEM چیست؟ سیستمهای مدیریت اطلاعات و رویدادهای امنیتی یا SIEM بخشی حیاتی از هر مجموعه ابزار امنیت سایبری مدرن هستند که به SOC کمک میکند تهدیدات داخلی و خارجی را جمعآوری، شناسایی و بررسی کنند و به آنها پاسخ دهند. این ابزار حیاتی به تیمهای امنیت سایبری کمک میکند عملیات امنیتی را اجرا کنند و […]

چشم انداز کسب و کار امروزی، بهویژه در مورد حفاظت از دادهها، نیازمند سازگاری و رشد است. مجرمان سایبری به طور مداوم در حال تکامل هستند و روز به روز باهوشتر میشوند، پس شما هم باید همین کار را بکنید. اینکه بخواهید یک قدم جلوتر از هکرها باشید، تا حد زیادی به این امر بستگی […]

با توجه به اینکه کوبرنتیز و در کنار آن ابزارهای کوبرنتیز در حال تبدیل شدن به استانداردِ صنعتی برای هماهنگسازی کانتینرها می باشد و روز به روز شرکتهای بیشتری از آن استفادهمیکنند، نیاز به افراد متخصص این حوزه که تجربهی کوبرنتیز دارند افزایش مییابد. ابزارهای کوبرنتیز مورد استفاده در سازمانها کوبرنتیز پلتفرمی برای مدیریت برنامههای […]

تجهیزات شبکه نیازمند رسیدگی هستند و مقابله با خرابی در سطح شبکه بسیار مهم است. از جمله ویژگیهای VMware vSphere می توان گفت که از دو تکنیک اصلی Failover شبکه پشتیبانی میکند: 802.3ad Link Aggregation Control Protocol یا LACP وvSphere NIC Teaming and Failover . LACP یک روش متداول برای تجهیزات شبکه بوده که اتصالات […]

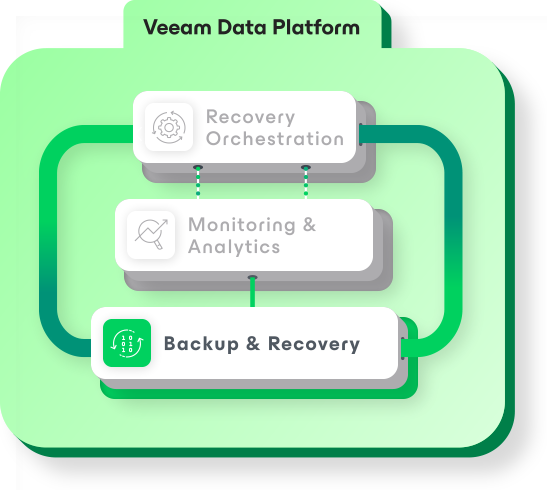

Veeam Data چیست؟در میدان نبرد بیامانِ امنیت سایبری، شبحِ باجافزارهایی گسترده است که یک تهدید جهانی حتمی برای کسبوکارها در اندازههای مختلف ایجاد میکند. از آنجایی که سازمانها به طور فزایندهای قربانی حملات سایبری پیچیده میشوند، نیاز به واکنش و بازیابی سریع اهمیت بسیار زیادی پیدا کرده است. در این مقاله، ما به استراتژیهای حیاتی […]

مدیریت آسیبپذیری چیست؟ فرآیند شناسایی و ارزیابی آسیبپذیریها، گزارش دادن در مورد آنها و مدیریت یا کاهش آنها است. این فرآیند تمام endpointها، سیستمها و بارهای کاری یک سازمان را پوشش میدهد؛ چراکه تیم امنیتی تلاش میکند تا اطمینان حاصل کند که سیستمها و ذخیرهی دادههای سازمان تا حد امکان ایمن هستند. چرا این کار […]

در قسمت قبل در مورد باجافزار چیست؟ آیا امکان حذف باجافزار وجود دارد؟ صحبت کردیم و توضیح دادیم متأسفانه هیچ تضمینی وجود ندارد که کلیدهای رمزنگاری موردنیاز برای رمزگشایی پس از پرداخت باج توسط مهاجم پس داده شود یا اینکه فرایند رمزگشایی بهدرستی و بهسرعت اجرا شود. همچنین هیچ تضمینی وجود ندارد که اگر این باج […]

هر روز بیشتر از روز قبل، هوش مصنوعی در زندگی ما رسوخ میکند و شکل جدیدی به نحوهی کار، بازی و تعامل ما با دنیای اطراف میدهد. برای استفاده از کل پتانسیل هوش مصنوعی، باید بتوانیم زیربنای آن را بهطور عمیق درک کنیم؛ منظورمان چارچوبهای هوش مصنوعی است. چارچوب های AI چه مواردی هستند؟ آیا […]

کارشناسان ادعا میکنند که «دادهها حیاتیترین عنصر هر سازمانی هستند»، اما نکتهای که در این ادعا وجود دارد این است که دادهها باید کیفیت خوبی داشته باشند، چراکه کار با دادههای ضعیف میتواند منجر به از بین رفتن سازمان شما شود. اطمینان از خوب بودن کیفیت دادهها میتواند سخت باشد، چراکه ممکن است در بین […]

در قسمت قبل در مورد اما یک راهکار پشتیبانگیری برای پاسخ به باجافزار کافی نمیباشد بلکه، یک دفاع مناسب نیازمند ابزار و تکنیکهای جدید و همچنین بازگشت به مبانی امنیت است. همچنین توضیح دادیم که بدافزار معمولاً از طریق دانلودهای مخرب، لینکهای ایمیل، تبلیغات مخرب، حملات فیشینگ، پیامهای شبکههای اجتماعی و وبسایتها وارد میشود. همچنین […]