قبل از اینکه به بحث Kubernetes چیست بپردازیم لازم به ذکر است، در حوزه فناوری اطلاعات موفقیت در سرعت توسعه و ارائهی اپلیکیشن هایی که باعث بهبود و تسهیل امور سازمان می شوند نهفته می باشد. حوزه فناوری اطلاعات برای رسیدن به این سطح از بلوغ، برای ارائهی برنامههای پیشرفته، همیشه در حال تغییر می […]

پلتفرم Red Hat® Ansible® Automation به عنوان راه حل اتوماسیون فناوری اطلاعات سازمانی Red Hat بوده که شامل تمام ابزاری که برای ساخت، استقرار و مدیریت اتوماسیون End-to-End لازم است می باشد. پلتفرم اتوماسیون Ansible که بر روی یک چارچوب قدرتمند و بدون عامل ساخته شده است، برای کمک به سازمانها در ایجاد، مدیریت و […]

در قسمت قبل گفتیم که FortiSASE یک پروفایل امنیتی پیشفرض دارد که پیکربندیشده است و به پالیسی Allow-All Secure Web Gateway یا SWG اعمال میشود. وقتی تمام کاربران، منابع و مقصدها نیازمند اسکن و حفاظت یکسانی باشند، حفظ فقط یک پروفایل امنیتی پیشفرض کافی است. اما، اگر کاربران، منابع یا مقصدهای مختلف نیازمند حفاظت متفاوتی […]

در این مقاله در مورد راهکار FortiSASE و همچنین رویکرد پیشنهادی Fortinet برای پیکربندی Secure Web Gateway یا SWG با راهکار VPN برای FortiSASE توضیح خواهیم داد. با افزایش تقاضا برای نیروی دورکار و انتقال تعداد بیشتری از برنامههای کاربردی بیشتر در حال انتقال به کلود، سازمان ها باید زیرساخت شبکه را طوری برای کارمندان […]

ارزیابی سریع امنیتی سازمان ها و یافتن شکافهای کشف نشده، کلید بهبود وضعیت امنیتی سازمان می باشد. سنجشگر امنیتی Veritas NetBackup میتواند این کار را انجام دهد. Veritas Appliance، برای کمک به سازمان در استفادهی کامل از معماری zero-trust Veritas Appliance و تنظیمات امنیتی، یک ONE GLANCE To View و ONE CLICK To Configure را […]

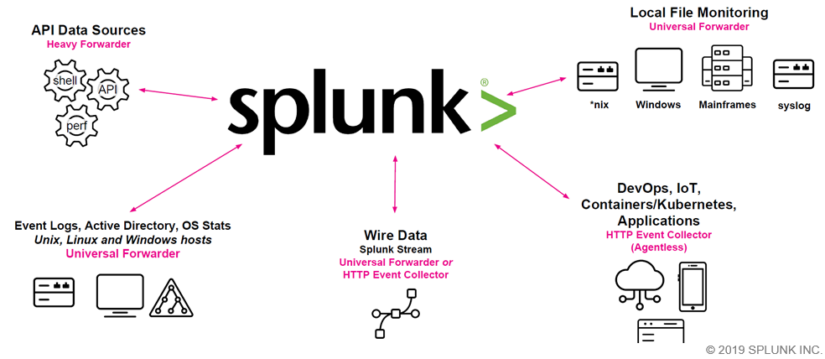

در قسمت اول مقاله splunk چیست درباره ی داده های تاریک صحبت و توضیحاتی در مورد قابلیت های اسپلانک بیان کردیم. همچنین به این نکته اشاره شد که سازمانهای بسیاری برای نوسازی و تقویت استراتژی دفاع سایبری خود به Splunk متکی می باشند، این نرمافزار به سازمان ها اجازه داده تا اطلاعات و حوادث پیش آمده […]

مشاوره امنیت شبکه یک سرویس حرفه ای بوده که به سازمان ها کمک می کند از امنیت شبکه های کامپیوتری خود اطمینان حاصل کنند. یک مشاور امنیت شبکه با مشاوره به سازمان ها برای شناسایی آسیبپذیریهای بالقوه ای که در داده ها و اطلاعات دیجیتال آنها وجود دارد کمک کرده و سپس استراتژیهایی را برای […]

بررسی لحظه ای و بموقع اطلاعات و دادههای سازمان بسیار پیچیدهتر از آن است که بهنظر میرسد، در این راستا ممکن است با چالشهایی مانند سرعت، حجم و تنوع دادهها مواجه شویم. اما عامل دیگری نیز وجود دارد که به طور طبیعی، نادیده گرفته شده و آن قابلیت دید می باشد. دستهای از دادهها وجود […]

امروزه، بهرهوری و نوآوری از مهمترین و حیاتیترین اهداف بسیاری از محیطهای کاری ترکیبی و از راه دور می باشد، تضمین امنیت قوی، به نوبهی خود، باید در مرکز این امر باشد. در مقاله امنیت Zero Trust چیست؟ دو سناریوی Zero Trust را بررسی خواهیم کرد: ایجاد محیط کار ترکیبی یا از راه دورِ کارآمدتر […]

در قسمت اول مقاله در مورد نظارت و مانیتورینگ و همچنین ایجاد داشبورد Veeam Backup با Veeam ONE صحبت کردیم و قابلیت های آن را مورد بررسی قرار دادیم. حال به ادامه مقاله خواهیم پرداخت و در ادامه در مورد اینکه Veeam چیست و چه کاربردهایی دارد صحبت خواهیم کرد. امروز، اساساٌ تمامی کسبوکارها برمبنای […]