سیستمهای پیشگیری از نفوذ یا IPSها در قلب امنیتِ دیتاسنترهای سازمانی و محلهای دیگری که امنیت در آنها مهم است، قرار دارند. اما دستگاههای IPS مختلف برای برخی از سازمانها بهتر از سازمانهای دیگر کار میکنند. انتخاب تکنولوژی IPS مناسب برای یک نهاد نیازمند بررسی دقیق مسائل مختلف از مقیاسپذیری و عملکرد گرفته تا استفاده […]

برای سازمانهایی که مراکز عملیات امنیتی بسیار خوبی دارند، هرگونه اشکالی می تواند به عنوان یک تهدید ضروری محسوب شود. در این مقاله یک چارچوب اصلی برای دو دستهبندی مختلف Threat Hunting ارائه میشود و همچنین چندین مدل از Threat Hunting که همه باید با آن آشنا شوند، معرفی میشود. نمودار معماری Threat Hunting Threat […]

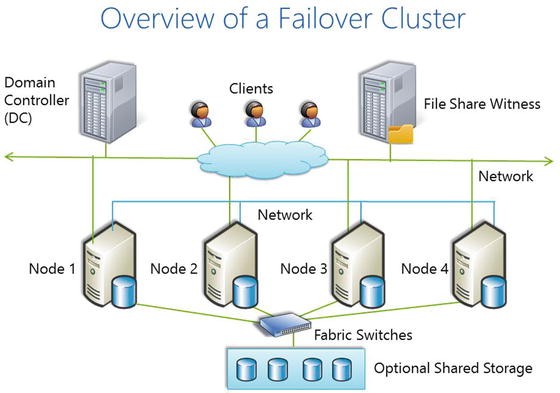

Planned failover یا Failover برنامهریزی شده به معنای سوئیچ کردن دستی و آسان از یک VM اصلی به Replica با حداقل اختلال در عملیات است. Failover برنامهریزی شده وقتی مفید است که بدانیم VMهای اصلی قرار است آفلاین شوند و لازم باشد بهصورت فعال و پیشگیرانه بار کاری را از VM اصلی به Replicaها ببریم. […]

تیم قرمز یا Red Teamها روی تست نفوذ سیستمهای مختلف و سطح برنامههای امنیتی آنها تمرکز دارند. هدف آنها شناسایی، پیشگیری و حذف آسیبپذیریها است. Red Team از حملات در دنیای واقعی که ممکن است روی یک شرکت یا سازمان انجام شوند، تقلید میکند و تمام قدمهای ضروری مهاجمین را اجرایی مینماید. این تیمها با […]

در قسمت اول مقاله محافظت از دادههای حیاتی در برابر بدافزار و باجافزار در مایکروسافت 365 در مورد محافظت در برابر بدافزار صحبت نمودیم، در ادامه در مورد روش هایی که مایکروسافت برای کاهش خطرات ناشی از حمله باج افزار صحبت نمودیم. مایکروسافت دارای سیستمهای دفاعی و کنترلهایی بهصورت Built-in است كه با استفاده از […]

در قسمت اول مقاله سیستم ذخیرهساز هوشمند در مورد اجزای یک سیستم ذخیرهساز هوشمند صحبت کردیم و در مورد Command Queuing یک تکنیک بکار رفته در Controllerهای Front-End است که ترتیب اجرای فرمانهای دریافتی را مشخص نموده و میتواند جابجاییهای غیر لازم Drive Head را کاهش داده و عملکرد Disk را افزایش دهد بحث نمودیم. […]

بدافزار متشكل از ويروس، نرمافزارهاي جاسوسی و ديگر نرمافزارهای مخرب است. Microsoft 365 سازوكارهايی حفاظتی دارد كه نمی گذارد بدافزاری از جانب Client يا سرور Microsoft 365 وارد آن شود. استفاده از نرمافزارهای ضدبدافزار يكی از سازوكارهای اصلی برای محافظت از منابع Microsoft 365 در برابر نرمافزارهای مخرب است. نرم افزار ضدبدافزار ویروسها، بدافزارها، RootKitها، […]

برنامههای کاربردی حیاتی در کسب و کار نیازمند سطح بالایی از میزان عملکرد، دسترسی، امنیت و توسعهپذیری می باشند، Hard Disk Drive یک عنصر هستهای ذخیرهساز است که عملکرد هر سیستم ذخیرهسازی را مدیریت میکند. برخی از فناوریهای قدیمیتر Disk Array نمیتوانند بخاطر محدودیتهای Hard Disk و اجزای مکانیکی آن مشکلات مربوط به عملکرد را […]

با شیوع ویروس کرونا دورکاری وارد پروسه زندگی همه ما شده و احتمالاً تا مدتها با ما باشد. امروز کسبوکارها میدانند که ارائهی شیوههای کاری منعطف برای کارمندان کلیدی است، اما مسئله فقط این نیست که به کارمندان امکان کار از راه دور ارائه شود. بلکه مسئله در مورد قدرت دادن به آنها برای انجام […]

زیرساخت دسکتاپ مجازی یا VDI یک تکنولوژی است که سیستمعاملهای دسکتاپ مجازی یا برنامههای کاربردی را بهصورت Remote به کاربران ارائه میدهد. VDI در Cloud تحت عنوان Desktop-as-a-Service یا DaaS نیز شناخته میشود. این سرویس یک سرویس کلود بوده، که در آن یک Third-Party Vendor ،Back-end یک پیادهسازی VDI را Host میکند. DaaS به سیستمعاملهای دسکتاپ […]