با توجه به حملات گستردهای که در ایران و دیگر کشورهای دنیا صورت گرفته است (97/01/17)، بررسیها نشان میدهد که این حملات با سوءاستفاده از جدیدترین آسیبپذیری که از سوی شرکت Cisco اعلام شد (97/01/08)، صورت گرفته است و قادر است تمامی سوییچهایی که دسترسی به اینترنت دارند را مورد تهدید قرار داده و منجر به از کار انداختن شبکه (حملهی DoS) و یا اجرای کد اختیاری در سوییچ شود. در نتیجهی در این حملات Attackerها فایلهای running-config و startup-config سوییچها را مورد هدف قرار داده و تمامی اطلاعات این فایلها را حذف کرده و سپس شبکهی مورد نظر را مختل کردهاند.

طبق بررسیهای متخصصان امنیتی Cisco Talos با استفاده از ویژگی Smart Install در نرمافزارهای Cisco IOS و Cisco IOS XE این امکان برای کاربران Remote فراهم خواهد شد که بدون احرازهویت در سوییچهای سیسکو، این تجهیزات را بصورت مکرر Reload کرده و حملهی (Denial of Service (DoS را در این شبکهها پیادهسازی کنند و یا کدهای دلخواه خود را به صورت Remote بر روی این تجهیزات اجرا کنند. این آسیبپذیریها با نامهای CVE-2018-0156 و CVE-2018-0171 منتشر شده است و شرکت Cisco همزمان با اعلام این آسیبپذیریها، بروزرسانیهایی به منظور جلوگیری از سوءاستفاده از این آسیبپذیری ارائه کرده است تا کاربران در اسرع وقت نسبت به بروزرسانی نرمافزارهای Switch و Router خود اقدام کنند. مدیران شبکه توجه داشته باشند که شرکت Cisco تاکنون هیچ راهحلی برای رفع این آسیبپذیری در شرکتهایی که از این سرویس استفاده میکنند، ارائه نکرده است و توصیه میکند که در صورت عدم نیاز به این سرویس، با استفاده از دستور “no vstack command” این ویژگی را غیرفعال کنند.

لازم به ذکر است فقط تجهیزات سوییچ Cisco که دارای نرمافزارهای IOS و IOS XE هستند و بر روی Interfaceهای آن IP Public تنظیم شده است و از محیط اینترنت قابل دسترسی هستند، هدف این آسیبپذیری قرار میگیرند.

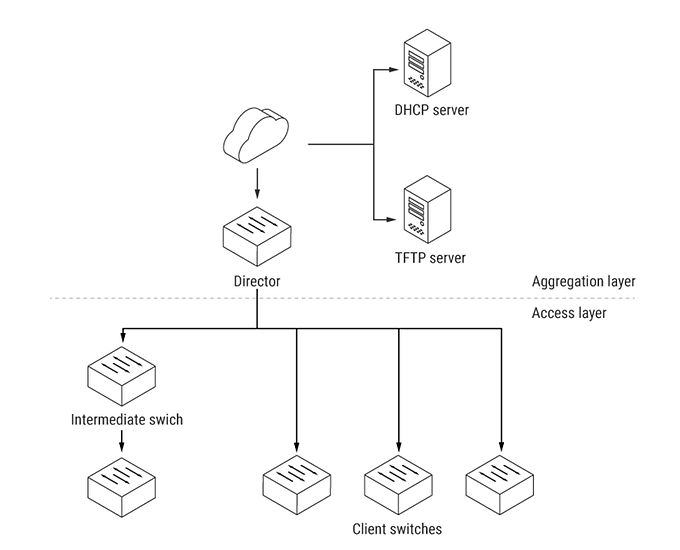

محل قرار گرفتن سوییچها برای استفاده از سرویس SMI

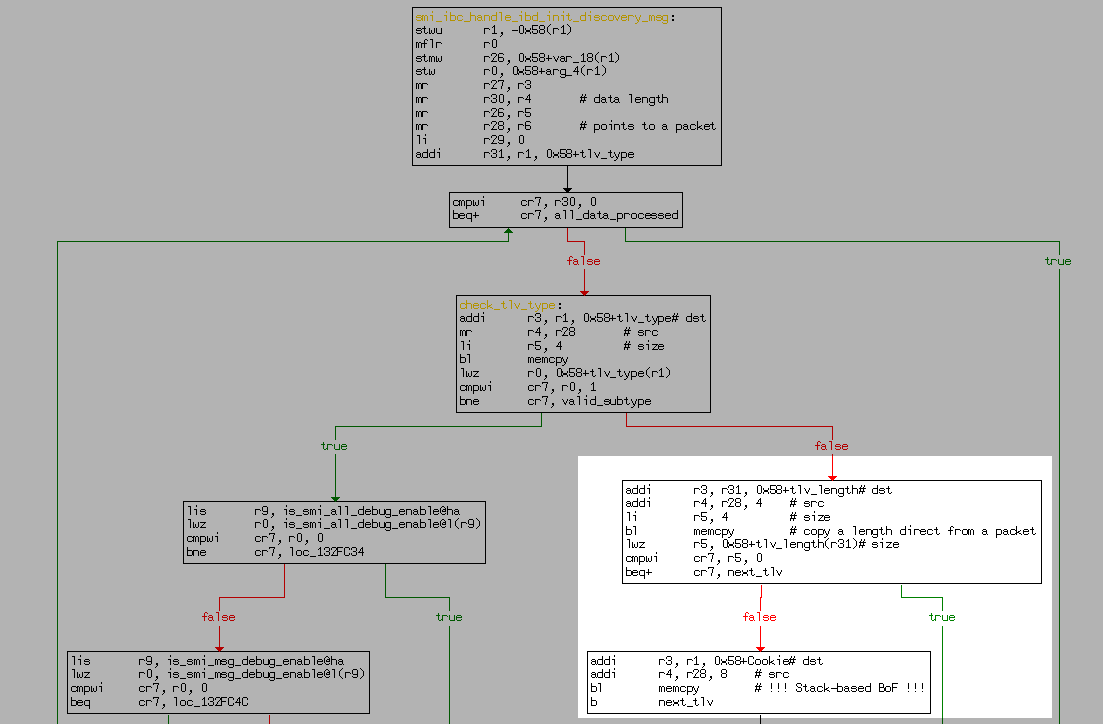

الگوریتم حمله به سوییچ و کنترل دستگاه

جهت مطالعه بیشتر پیرامون جزییات این آسیبپذیری، لیست تجهیزات آسیب پذیر و همچنین روش رفع آن در تجهیزات شبکه به مستند امنسازی سوییچهای Cisco در برابر آسیبپذیری SMI تهیه شده توسط تیم امنیت شرکت مهندسی APK مراجعه نمایید.