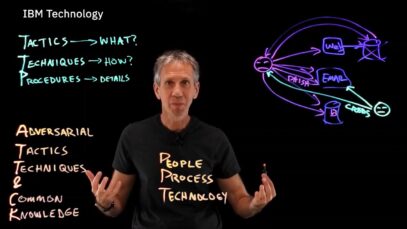

آناتومی یک حمله با چارچوب MITRE ATT&CK

مهاجمین همیشه سعی میکنند وارد سیستم IT شما شوند؛ آنها از تاکتیکها، تکنیکها و فرایندهای خود (TTP) استفاده میکنند. اما مدافعان امنیت IT چطور؟ آنها برای دفاع از خود و پاسخ، نیاز به یک استراتژی دارند که با درک بهتر دشمنان (مهاجمین و هکرها) آغاز میشود. در این ویدیو در مورد چارچوب MITRE ATT&CK صحبت […]

![Ransomware Vulnerability Assessment_720[(002094)2020-07-21-05-51-45]](https://www.apk.co.ir/video/wp-content/uploads/sites/20/2020/07/xRansomware-Vulnerability-Assessment_7200020942020-07-21-05-51-45-407x229.jpg.pagespeed.ic.td8weJw6Tu.jpg)