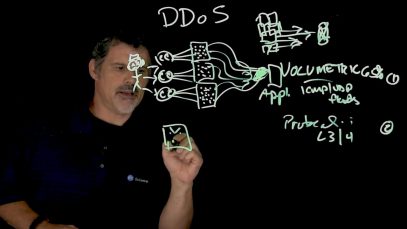

چگونه می توان تهدیدات امنیتی را شناسایی کرد؟

اگر نتوانید تهدید را پیدا کنید، نمیتوانید جلوی آن را بگیرید. در این ویدیو در مورد شکار تهدید، تجزیهوتحلیل Big Data و اقدامات امنیت سایبری لازم برای شناسایی و متوقف کردن تهدیدات امنیتی مطلع خواهید شد. در صورت علاقه مندی می توانید مقاله “استفاده از تجزیه و تحلیل پیشرفته برای تشخیص و بررسی تهدیدات امنیتی […]