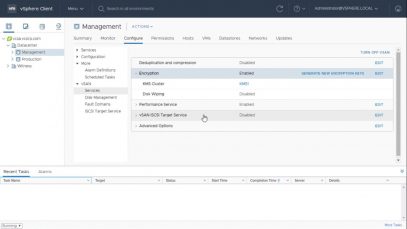

شرح فرآیند تغییر Key در کلاسترهای vSAN

فرآیند Re-Key نمودن کلاسترهای vSAN میتواند بسیار ساده باشد. VMware پیشنهاد میکند از استراتژیِ تغییر Key که با اقدامات امنیتی سازمان همراستا می باشد، استفاده شود؛ از طرفی میتوان اطمینان داشت که رمزگذاری مورد تایید FIPS 140-2 متعلق به VMware میتواند دادههای سازمان را به طور ایمنی رمزگذاری نماید. در این ویدئوی آموزشی شیوهی انجام […]