مجموعه ویدیوی آموزش ضوابط SOC 2: شناسایی و پیشگیری از نرمافزارهای غیرمجاز – قسمت سیوهشتم

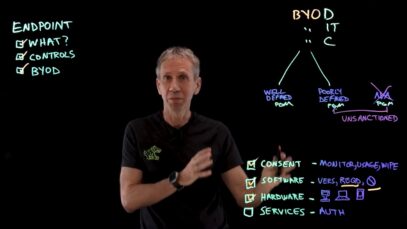

آگاهی از نحوهی شناسایی و پیشگیری از نرمافزارهای غیرمجاز برای سازمانهایی که میخواهند ایمن باشند حیاتی است. در یک ممیزی SOC 2، مسئولین ممیزی بررسی میکنند که سازمان محدودیتهایی را در مورد اینکه چه کسانی میتوانند نرمافزارهایی را روی داراییها نصب کنند، اعمال کند؛ تغییرات غیرمجاز را روی پارامترهای نرمافزاری و پیکربندی شناسایی نمایند؛ از […]