مجموعه ویدئوی آموزش ضوابط SOC 2: ریسکهای شرکای کسبوکار – قسمت هجدهم

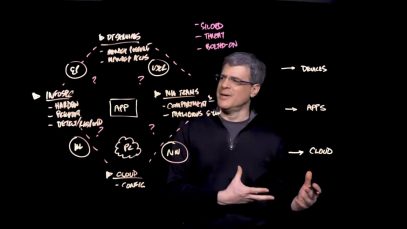

وقتی که سازمانها ریسکهای ایجاد شده از تهدیدات درون سازمان خود را مد نظر قرار میدهند، ریسکهایی که از سوی شرکای کسبوکار و Vendorهای Third-Party ایجاد میشوند نیز باید مد نظر قرار گیرد. در یک ممیزی SOC 2 سازمانها باید نشان دهند که ریسکهای شرکای کسبوکار و Vendorهای Third-Party را نیز مورد بررسی قرار دادهاند.