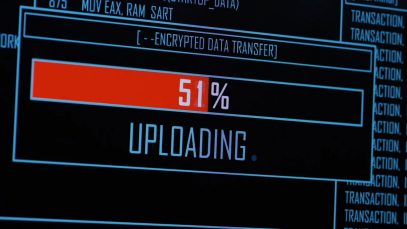

مقابله با خطرات Botها با استفاده از راهکار Bot Management

امروز بیش از 50 درصد از ترافیک اینترنت توسط Botها خودکارسازی میشود. درک اینکه کدام Botها خوب هستند و کدام Botها بد، امر بسیار مهمی است، بهخصوص وقتی که Botها قدرت رایانهای را در دست بگیرند که شما هزینهی آن را در Cloud میپردازید. هیچکس دلش نمیخواهد پول خود را صرف Botهایی کند که در […]